Application Identification and Traffic Forwarding

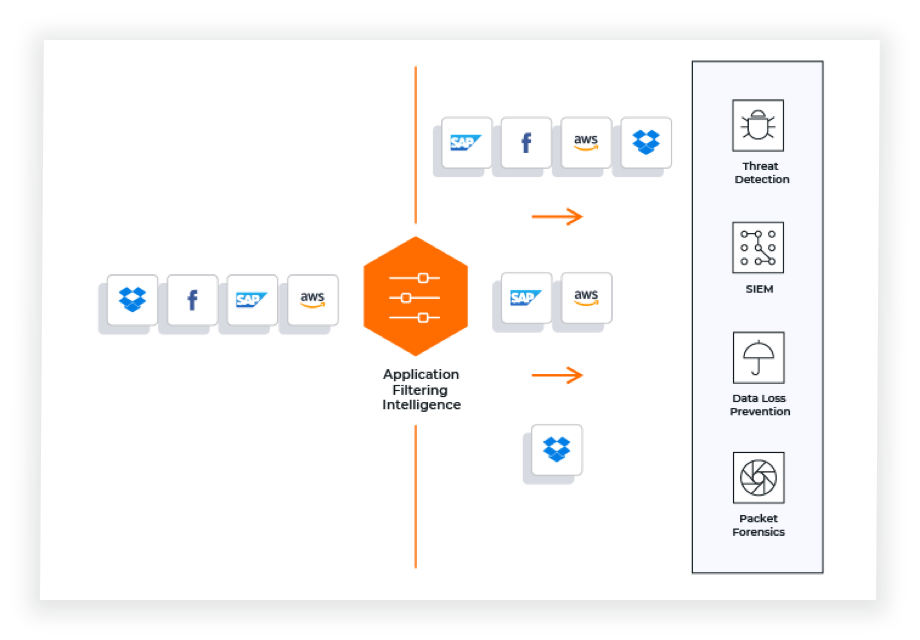

Gigamon Application Filtering Intelligence, a key component of Gigamon Application Intelligence, extends Layer 7 visibility to thousands of common and proprietary applications.

How Application Filtering works

Application Filtering Intelligence first identifies all the applications running on your network. Then, it lets you apply application filtering by using simple flow control to direct traffic by application, or families of applications only to the tools that require it. Irrelevant application traffic is not forwarded, saving storage and processing resources.

- Gain full visibility to the applications on your network along with the network resources they consume

- Increase tool efficiency and capacity — up to 80 percent in certain cases

- Improve network security by freeing up tool resources to protect a larger attack surface, including East-West traffic

- Decrease time manually analyzing network data with automatic application identification and isolation.

Full Application Visibility and Control

Gigamon Application Filtering Intelligence gives you end-to-end granular application visibility and the power to direct specific application traffic to the appropriate tools.

With application awareness and Flow Mapping®, NetOps and InfoSec teams can optimize network and security resources. Use cases include:

- Forwarding high-risk applications, such as CRM, Microsoft Office and BitTorrent search engine traffic, to intrusion detection systems (IDS).

- Identifying 5G mobile smartphone applications using SMS, MMS, IM, WAP and peer-to-peer, being transmitted by the GPRS Tunneling Protocol.

- Filtering out high-volume, low-risk web and video traffic, such as from Netflix and Hulu.

- Offloading routine maintenance and patches (such as Microsoft Windows updates) so they don’t bog down monitoring and security appliances.

Improved Efficiency of

Tools

Improves system performance by sending only applicable traffic to the right network and security tools at the right time.

Higher Security

ROI

By freeing up security resources, you can secure more of your network without additional investments.

Reduced Workload

for IT

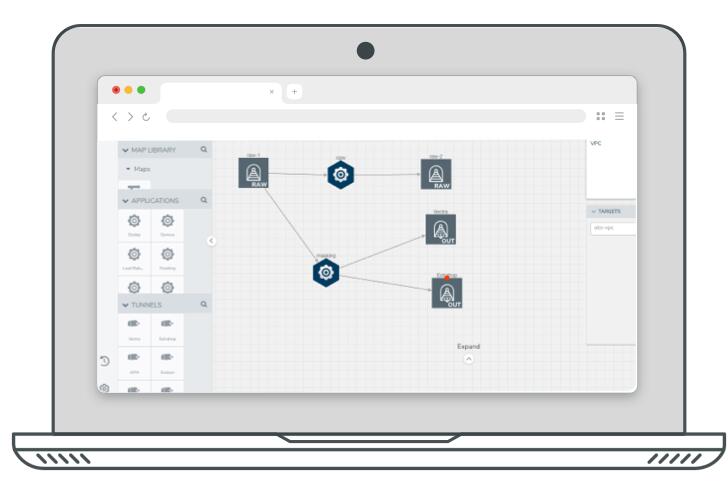

Set and change application filtering policies with a few clicks — no more tedious scripting and updating rules.

Application Filtering Intelligence

Application Filtering Intelligence with Gigamon

Optimize Your Application Layer Visibility

“Improving observability is a critical challenge in network operations. Automating application identification and directing analysis traffic on that enhanced context is a powerful capability that Gigamon Application Intelligence brings to network management.”

Dive Deeper

See what your peers are talking about in the VÜE Community

Watch quick demos showcasing real-world use cases from the Tech Hub

To explore more use case videos, visit the Tech Hub.

Frequently Asked Questions

Gigamon Application Filtering Intelligence offers Layer 7 visibility into any applications on your network. Application filtering insights include:

- Any applications that are running on your network and the amount of network resources they’re using

- Aggregated insights on the top 10 applications on your network by bandwidth

- The total application traffic on your network

With Application Metadata Intelligence, you’ll get application insights that can help you determine how to forward application traffic to certain tools, as well as irrelevant application traffic that may be consuming precious storage and resources.

Filtering applications helps to enhance network security by providing deep observability into potentially malicious activities occurring on the application level of your network. With Gigamon Application Filtering Intelligence, you can examine and control traffic in order to identify and block potential threats to your applications and overall network.

With the help of Gigamon Application Filtering Intelligence, you can free up security resources, improving security ROI and effectiveness. Plus, your IT team will no longer need tedious scripting and complex rules to protect your network.

Gigamon Application Filtering Intelligence is compatible with thousands of common and proprietary applications. This may include your team’s CRM, file sharing services, cloud storage services, messaging applications, and so much more. We offer detailed security services and insights on your most vital applications.

Absolutely! Our application level filtering solutions can work as granularly as you’d like. Thanks to our aggregated data insights, you can learn detailed information about your individual applications or groups of applications on your network. You can then choose to use application filtering to direct traffic by individual applications or by families of applications. We provide the insights, you decide how you’d like to use them to protect your network.

Ready to learn more about Gigamon Application Filtering Intelligence? Request a free demo of our application filtering security solution. Our experts are here to show you how this advanced cloud security system works to save you time, money, and resources—and protect your most important applications. Ask questions, find solutions, and learn more about what Gigamon Application Filtering Intelligence can do for your business.

Have Questions?

We're here to help you find the right application visibility solution for your business.

By submitting this form, you agree to our Terms & Agreement. View our Privacy Statement.